विषय

- कदम

- भाग 1 का 4: वाई-फाई हैकिंग के लिए तैयार करें

- 4 का भाग 2: वाई-फाई हैक करें

- भाग ३ का ४: गैर-जीपीयू कंप्यूटरों पर एयरक्रैक-एनजी का उपयोग करें

- भाग ४ का ४: हाथ मिलाने के लिए मजबूर करने के लिए मौत के हमलों का उपयोग करें

- टिप्स

- चेतावनी

यह लेख आपको दिखाएगा कि काली लिनक्स का उपयोग करके WPA या WPA2 नेटवर्क पासवर्ड कैसे हैक किया जाए।

कदम

भाग 1 का 4: वाई-फाई हैकिंग के लिए तैयार करें

1 कानूनी वाई-फाई हैकिंग की शर्तें देखें। अधिकांश देशों में, WPA या WPA2 नेटवर्क को हैक करना केवल तभी स्वीकार्य होता है जब नेटवर्क आपका हो या किसी ऐसे व्यक्ति का हो जिसने आपको हैक करने की अनुमति दी हो।

1 कानूनी वाई-फाई हैकिंग की शर्तें देखें। अधिकांश देशों में, WPA या WPA2 नेटवर्क को हैक करना केवल तभी स्वीकार्य होता है जब नेटवर्क आपका हो या किसी ऐसे व्यक्ति का हो जिसने आपको हैक करने की अनुमति दी हो। - हैकिंग नेटवर्क जो उपरोक्त मानदंडों को पूरा नहीं करते हैं, अवैध हैं और एक आपराधिक अपराध का गठन कर सकते हैं।

2 काली लिनक्स डिस्क छवि डाउनलोड करें। WPA और WPA2 को क्रैक करने के लिए Kali Linux सबसे उपयुक्त टूल है। काली लिनक्स इंस्टॉलेशन इमेज (ISO) को इन चरणों का पालन करके डाउनलोड किया जा सकता है:

2 काली लिनक्स डिस्क छवि डाउनलोड करें। WPA और WPA2 को क्रैक करने के लिए Kali Linux सबसे उपयुक्त टूल है। काली लिनक्स इंस्टॉलेशन इमेज (ISO) को इन चरणों का पालन करके डाउनलोड किया जा सकता है: - कंप्यूटर ब्राउज़र में https://www.kali.org/downloads/ पर जाएं।

- दबाएँ एचटीटीपी काली के उस संस्करण के आगे जिसका आप उपयोग करना चाहते हैं।

- डाउनलोड समाप्त होने की प्रतीक्षा करें।

3 अपने कंप्यूटर में USB स्टिक डालें। ऐसा करने के लिए, आपको कम से कम 4 गीगाबाइट के USB फ्लैश ड्राइव की आवश्यकता होगी।

3 अपने कंप्यूटर में USB स्टिक डालें। ऐसा करने के लिए, आपको कम से कम 4 गीगाबाइट के USB फ्लैश ड्राइव की आवश्यकता होगी।  4 USB फ्लैश ड्राइव को बूट करने योग्य बनाएं. USB स्टिक को संस्थापन स्थान के रूप में उपयोग करने के लिए यह आवश्यक है।

4 USB फ्लैश ड्राइव को बूट करने योग्य बनाएं. USB स्टिक को संस्थापन स्थान के रूप में उपयोग करने के लिए यह आवश्यक है। - आप इस चरण के लिए मैक का भी उपयोग कर सकते हैं।

5 काली लिनक्स आईएसओ फाइल को अपने यूएसबी स्टिक में ले जाएं। अपना यूएसबी फ्लैश ड्राइव खोलें और फिर डाउनलोड की गई काली लिनक्स आईएसओ फाइल को ड्राइव विंडो पर खींचें।

5 काली लिनक्स आईएसओ फाइल को अपने यूएसबी स्टिक में ले जाएं। अपना यूएसबी फ्लैश ड्राइव खोलें और फिर डाउनलोड की गई काली लिनक्स आईएसओ फाइल को ड्राइव विंडो पर खींचें। - स्थानांतरण प्रक्रिया पूर्ण होने के बाद, USB संग्रहण डिवाइस को कंप्यूटर से डिस्कनेक्ट न करें।

6 काली लिनक्स स्थापित करें। अपने कंप्यूटर पर काली लिनक्स स्थापित करने के लिए, इन चरणों का पालन करें:

6 काली लिनक्स स्थापित करें। अपने कंप्यूटर पर काली लिनक्स स्थापित करने के लिए, इन चरणों का पालन करें: - अपने विंडोज कंप्यूटर को पुनरारंभ करें।

- BIOS मेनू दर्ज करें।

- USB स्टिक से प्रारंभ करने के लिए अपने कंप्यूटर को कॉन्फ़िगर करें। ऐसा करने के लिए, बूट विकल्प अनुभाग ढूंढें, यूएसबी ड्राइव का नाम चुनें और इसे सूची के शीर्ष पर ले जाएं।

- सहेजें और बाहर निकलें और फिर काली लिनक्स इंस्टॉलेशन विंडो के प्रकट होने की प्रतीक्षा करें (आपको अपने कंप्यूटर को फिर से पुनरारंभ करने की आवश्यकता हो सकती है)।

- काली लिनक्स स्थापित करने के लिए निर्देशों का पालन करें।

7 मॉनिटरिंग मोड को सपोर्ट करने वाला वाई-फाई अडैप्टर खरीदें। वाई-फाई एडेप्टर ऑनलाइन या कंप्यूटर हार्डवेयर स्टोर में मिल सकते हैं। वाई-फाई एडॉप्टर को मॉनिटरिंग मोड (RFMON) का समर्थन करना चाहिए, अन्यथा आप नेटवर्क को हैक नहीं कर पाएंगे।

7 मॉनिटरिंग मोड को सपोर्ट करने वाला वाई-फाई अडैप्टर खरीदें। वाई-फाई एडेप्टर ऑनलाइन या कंप्यूटर हार्डवेयर स्टोर में मिल सकते हैं। वाई-फाई एडॉप्टर को मॉनिटरिंग मोड (RFMON) का समर्थन करना चाहिए, अन्यथा आप नेटवर्क को हैक नहीं कर पाएंगे। - कई कंप्यूटरों में अंतर्निहित RFMON वाई-फाई एडेप्टर होते हैं, इसलिए खरीदने से पहले अगले भाग में पहले चार चरणों का प्रयास करना सुनिश्चित करें।

- यदि आप वर्चुअल मशीन में काली लिनक्स का उपयोग कर रहे हैं, तो आपको कंप्यूटर कार्ड की परवाह किए बिना वाई-फाई एडाप्टर की आवश्यकता होगी।

8 काली लिनक्स में रूट के रूप में लॉग इन करें। लॉगिन करने के लिए अपना प्रयोक्तानाम और पासवर्ड दर्ज करें।

8 काली लिनक्स में रूट के रूप में लॉग इन करें। लॉगिन करने के लिए अपना प्रयोक्तानाम और पासवर्ड दर्ज करें। - हैकिंग प्रक्रिया के दौरान, आपको हर समय रूट खाते में रहना होगा।

9 अपने वाई-फाई एडॉप्टर को अपने काली लिनक्स कंप्यूटर से कनेक्ट करें। एक पल के बाद, कार्ड ड्राइवरों को डाउनलोड और इंस्टॉल करना शुरू कर देगा। संकेत मिलने पर, सेटअप पूरा करने के लिए ऑनस्क्रीन निर्देशों का पालन करें। इस चरण को पूरा करने के बाद, आप चयनित नेटवर्क को क्रैक करना शुरू कर सकते हैं।

9 अपने वाई-फाई एडॉप्टर को अपने काली लिनक्स कंप्यूटर से कनेक्ट करें। एक पल के बाद, कार्ड ड्राइवरों को डाउनलोड और इंस्टॉल करना शुरू कर देगा। संकेत मिलने पर, सेटअप पूरा करने के लिए ऑनस्क्रीन निर्देशों का पालन करें। इस चरण को पूरा करने के बाद, आप चयनित नेटवर्क को क्रैक करना शुरू कर सकते हैं। - यदि आपने अपने कंप्यूटर पर कार्ड को पहले ही कॉन्फ़िगर कर लिया है, तो भी आपको इसे फिर से कनेक्ट करके काली लिनक्स के लिए कॉन्फ़िगर करना होगा।

- एक नियम के रूप में, बस कार्ड को कंप्यूटर से कनेक्ट करना इसे कॉन्फ़िगर करने के लिए पर्याप्त होगा।

4 का भाग 2: वाई-फाई हैक करें

1 अपने काली लिनक्स मशीन पर टर्मिनल खोलें। टर्मिनल एप्लिकेशन आइकन ढूंढें और उस पर क्लिक करें, जो सफेद "> _" चिह्नों के साथ एक काले वर्ग जैसा दिखता है।

1 अपने काली लिनक्स मशीन पर टर्मिनल खोलें। टर्मिनल एप्लिकेशन आइकन ढूंढें और उस पर क्लिक करें, जो सफेद "> _" चिह्नों के साथ एक काले वर्ग जैसा दिखता है। - या बस क्लिक करें Alt+Ctrl+टीटर्मिनल खोलने के लिए।

2 Aircrack-ng install कमांड दर्ज करें। निम्न कमांड दर्ज करें और क्लिक करें दर्ज करें:

2 Aircrack-ng install कमांड दर्ज करें। निम्न कमांड दर्ज करें और क्लिक करें दर्ज करें: sudo apt-get aircrack-ng . इंस्टॉल करें

3 संकेत मिलने पर अपना पासवर्ड दर्ज करें। अपने कंप्यूटर में लॉग इन करने के लिए अपना पासवर्ड दर्ज करें और क्लिक करें दर्ज करें... यह टर्मिनल में निष्पादित किसी भी कमांड को रूट विशेषाधिकार देगा।

3 संकेत मिलने पर अपना पासवर्ड दर्ज करें। अपने कंप्यूटर में लॉग इन करने के लिए अपना पासवर्ड दर्ज करें और क्लिक करें दर्ज करें... यह टर्मिनल में निष्पादित किसी भी कमांड को रूट विशेषाधिकार देगा। - यदि आप एक और टर्मिनल विंडो खोलते हैं (जिस पर बाद में लेख में चर्चा की जाएगी), तो आपको उपसर्ग के साथ कमांड चलाना होगा सुडो और/या पासवर्ड दोबारा दर्ज करें।

4 एयरक्रैक-एनजी स्थापित करें। संकेत मिलने पर, क्लिक करें यू, और फिर प्रोग्राम के इंस्टालेशन के समाप्त होने तक प्रतीक्षा करें।

4 एयरक्रैक-एनजी स्थापित करें। संकेत मिलने पर, क्लिक करें यू, और फिर प्रोग्राम के इंस्टालेशन के समाप्त होने तक प्रतीक्षा करें।  5 एयरमोन-एनजी सक्षम करें। निम्न कमांड दर्ज करें और क्लिक करें दर्ज करें.

5 एयरमोन-एनजी सक्षम करें। निम्न कमांड दर्ज करें और क्लिक करें दर्ज करें. एयरमोन-एनजी

6 निगरानी प्रणाली का नाम खोजें। आप इसे "इंटरफ़ेस" कॉलम में पाएंगे।

6 निगरानी प्रणाली का नाम खोजें। आप इसे "इंटरफ़ेस" कॉलम में पाएंगे। - यदि आप अपने स्वयं के नेटवर्क में हैकिंग कर रहे हैं, तो इसका नाम "wlan0" होना चाहिए।

- यदि आपको मॉनिटरिंग सिस्टम का नाम दिखाई नहीं देता है, तो आपका वाई-फाई अडैप्टर मॉनिटरिंग मोड को सपोर्ट नहीं करता है।

7 अपने नेटवर्क की निगरानी शुरू करें। ऐसा करने के लिए, निम्न कमांड दर्ज करें और दबाएं दर्ज करें:

7 अपने नेटवर्क की निगरानी शुरू करें। ऐसा करने के लिए, निम्न कमांड दर्ज करें और दबाएं दर्ज करें: एयरमोन-एनजी स्टार्ट wlan0

- "wlan0" को लक्ष्य नेटवर्क के नाम से बदलें यदि उसका कोई भिन्न नाम है।

8 मॉनिटर मोड इंटरफ़ेस सक्षम करें। निम्न आदेश दर्ज करें:

8 मॉनिटर मोड इंटरफ़ेस सक्षम करें। निम्न आदेश दर्ज करें: iwconfig

9 त्रुटियों को फेंकने वाली सभी प्रक्रियाओं को समाप्त करें। कुछ मामलों में, वाई-फाई एडेप्टर कंप्यूटर पर चल रही सेवाओं के साथ संघर्ष कर सकता है। निम्न आदेश दर्ज करके इन प्रक्रियाओं को समाप्त करें:

9 त्रुटियों को फेंकने वाली सभी प्रक्रियाओं को समाप्त करें। कुछ मामलों में, वाई-फाई एडेप्टर कंप्यूटर पर चल रही सेवाओं के साथ संघर्ष कर सकता है। निम्न आदेश दर्ज करके इन प्रक्रियाओं को समाप्त करें: एयरमोन-एनजी चेक किल

10 निगरानी इंटरफ़ेस के नाम की समीक्षा करें। आमतौर पर, इसे "mon0" या "wlan0mon" नाम दिया जाएगा।

10 निगरानी इंटरफ़ेस के नाम की समीक्षा करें। आमतौर पर, इसे "mon0" या "wlan0mon" नाम दिया जाएगा।  11 कंप्यूटर को सभी पड़ोसी राउटर पर सुनने का निर्देश दें। श्रेणी में सभी राउटर की सूची प्राप्त करने के लिए, निम्न आदेश दर्ज करें:

11 कंप्यूटर को सभी पड़ोसी राउटर पर सुनने का निर्देश दें। श्रेणी में सभी राउटर की सूची प्राप्त करने के लिए, निम्न आदेश दर्ज करें: एयरोडम्प-एनजी मोन0

- "mon0" को पिछले चरण से मॉनिटरिंग इंटरफ़ेस के नाम से बदलें।

12 वह राउटर ढूंढें जिसे आप हैक करना चाहते हैं। आपको टेक्स्ट की प्रत्येक पंक्ति के अंत में एक नाम दिखाई देगा। उस नेटवर्क का नाम ढूंढें जिसे आप हैक करना चाहते हैं।

12 वह राउटर ढूंढें जिसे आप हैक करना चाहते हैं। आपको टेक्स्ट की प्रत्येक पंक्ति के अंत में एक नाम दिखाई देगा। उस नेटवर्क का नाम ढूंढें जिसे आप हैक करना चाहते हैं।  13 सुनिश्चित करें कि राउटर WPA या WPA2 सुरक्षा का उपयोग कर रहा है। यदि आप सीधे नेटवर्क नाम के बाईं ओर "WPA" या "WPA2" देखते हैं, तो आगे पढ़ें। नहीं तो यह नेटवर्क हैक करने का काम नहीं करेगा।

13 सुनिश्चित करें कि राउटर WPA या WPA2 सुरक्षा का उपयोग कर रहा है। यदि आप सीधे नेटवर्क नाम के बाईं ओर "WPA" या "WPA2" देखते हैं, तो आगे पढ़ें। नहीं तो यह नेटवर्क हैक करने का काम नहीं करेगा।  14 राउटर का मैक एड्रेस और चैनल नंबर लिख लें। जानकारी के ये टुकड़े नेटवर्क नाम के बाईं ओर हैं:

14 राउटर का मैक एड्रेस और चैनल नंबर लिख लें। जानकारी के ये टुकड़े नेटवर्क नाम के बाईं ओर हैं: - मैक एड्रेस राउटर पंक्ति के सबसे बाईं ओर संख्याओं की स्ट्रिंग है।

- चैनल WPA या WPA2 टैग के बाईं ओर की संख्या (उदाहरण के लिए, 0, 1, 2, और इसी तरह) है।

15 हैंडशेक प्राप्त करने के लिए चयनित नेटवर्क की निगरानी करें। हैंडशेक तब होता है जब कोई डिवाइस नेटवर्क से कनेक्ट होता है (उदाहरण के लिए, जब कंप्यूटर राउटर से कनेक्ट होता है)। निम्न कोड दर्ज करें, सुनिश्चित करें कि आवश्यक कमांड घटकों को आपके नेटवर्क डेटा से बदल दिया गया है:

15 हैंडशेक प्राप्त करने के लिए चयनित नेटवर्क की निगरानी करें। हैंडशेक तब होता है जब कोई डिवाइस नेटवर्क से कनेक्ट होता है (उदाहरण के लिए, जब कंप्यूटर राउटर से कनेक्ट होता है)। निम्न कोड दर्ज करें, सुनिश्चित करें कि आवश्यक कमांड घटकों को आपके नेटवर्क डेटा से बदल दिया गया है: airodump-ng -c channel --bssid MAC -w / root / Desktop / mon0

- "चैनल" को उस चैनल नंबर से बदलें जो आपको पिछले चरण में मिला था।

- "मैक" को उस मैक पते से बदलें जो आपको पिछले चरण में मिला था।

- "mon0" को अपने इंटरफ़ेस नाम से बदलना याद रखें।

- उदाहरण पता:

airodump-ng -c 3 --bssid 1C: 1C: 1E: C1: AB: C1 -w / रूट / डेस्कटॉप / wlan0mon

16 हैंडशेक के प्रकट होने की प्रतीक्षा करें। जैसे ही आप स्क्रीन के ऊपरी दाएं कोने में "WPA हैंडशेक:" टैग की गई एक लाइन देखते हैं, जिसके बाद एक MAC पता होता है, आप हैक जारी रख सकते हैं।

16 हैंडशेक के प्रकट होने की प्रतीक्षा करें। जैसे ही आप स्क्रीन के ऊपरी दाएं कोने में "WPA हैंडशेक:" टैग की गई एक लाइन देखते हैं, जिसके बाद एक MAC पता होता है, आप हैक जारी रख सकते हैं। - यदि आप प्रतीक्षा नहीं करना चाहते हैं, तो आप डेथ अटैक का उपयोग करके हाथ मिलाने के लिए बाध्य कर सकते हैं।

17 एयरोडम्प-एनजी से बाहर निकलें और अपना डेस्कटॉप खोलें। पर क्लिक करें Ctrl+सीबाहर निकलने के लिए, और फिर अपने कंप्यूटर डेस्कटॉप पर ".cap" फ़ाइल की स्थिति जानें।

17 एयरोडम्प-एनजी से बाहर निकलें और अपना डेस्कटॉप खोलें। पर क्लिक करें Ctrl+सीबाहर निकलने के लिए, और फिर अपने कंप्यूटर डेस्कटॉप पर ".cap" फ़ाइल की स्थिति जानें।  18 फ़ाइल का नाम बदलें ".कैप"। हालांकि इसकी आवश्यकता नहीं है, यह आगे के काम की सुविधा प्रदान करेगा। किसी भी फ़ाइल नाम के साथ "नाम" की जगह, नाम बदलने के लिए निम्न आदेश दर्ज करें:

18 फ़ाइल का नाम बदलें ".कैप"। हालांकि इसकी आवश्यकता नहीं है, यह आगे के काम की सुविधा प्रदान करेगा। किसी भी फ़ाइल नाम के साथ "नाम" की जगह, नाम बदलने के लिए निम्न आदेश दर्ज करें: एमवी ./-01.cap name.cap

- यदि ".cap" फ़ाइल का नाम "-01.cap" नहीं है, तो "-01.cap" को ".cap" फ़ाइल के नाम से बदलें।

19 फ़ाइल कनवर्ट करें ".Cap" से ".hccapx" प्रारूप। यह काली लिनक्स कनवर्टर का उपयोग करके किया जा सकता है। अपनी फ़ाइल के नाम के साथ "नाम" को बदलना सुनिश्चित करते हुए, निम्न कमांड दर्ज करें:

19 फ़ाइल कनवर्ट करें ".Cap" से ".hccapx" प्रारूप। यह काली लिनक्स कनवर्टर का उपयोग करके किया जा सकता है। अपनी फ़ाइल के नाम के साथ "नाम" को बदलना सुनिश्चित करते हुए, निम्न कमांड दर्ज करें: cap2hccapx.bin name.cap name.hccapx

- वैकल्पिक रूप से, आप https://hashcat.net/cap2hccapx/ पर जा सकते हैं और ब्राउज़ पर क्लिक करके और अपनी फ़ाइल का चयन करके .cap फ़ाइल को कनवर्टर पर अपलोड कर सकते हैं।फ़ाइल डाउनलोड करने के बाद, इसे कनवर्ट करने के लिए "कन्वर्ट" पर क्लिक करें और फिर आगे बढ़ने से पहले इसे अपने डेस्कटॉप पर फिर से डाउनलोड करें।

20 बेवकूफ-हैशकैट स्थापित करें। यह वह सेवा है जिसका उपयोग आप अपना पासवर्ड क्रैक करने के लिए करेंगे। क्रम में निम्नलिखित कमांड दर्ज करें:

20 बेवकूफ-हैशकैट स्थापित करें। यह वह सेवा है जिसका उपयोग आप अपना पासवर्ड क्रैक करने के लिए करेंगे। क्रम में निम्नलिखित कमांड दर्ज करें: सुडो गिट क्लोन https://github.com/brannondorsey/naive-hashcat cd naive-hashcat curl -L -o dicts /rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/ रॉकयू.txt

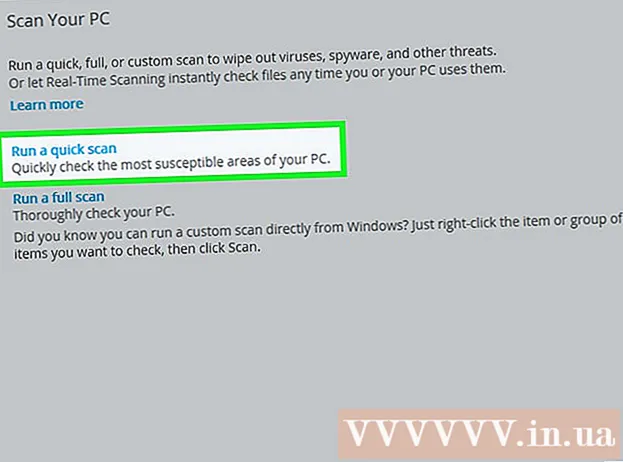

- अगर आपके कंप्यूटर में GPU नहीं है, तो आपको aircrack-ng का इस्तेमाल करना होगा..

21 भोली-हैशकैट चलाएँ। जब इंस्टॉलेशन पूरा हो जाए, तो निम्न कमांड दर्ज करें ("नाम" के सभी संदर्भों को अपनी ".cap" फ़ाइल के नाम से बदलना सुनिश्चित करें):

21 भोली-हैशकैट चलाएँ। जब इंस्टॉलेशन पूरा हो जाए, तो निम्न कमांड दर्ज करें ("नाम" के सभी संदर्भों को अपनी ".cap" फ़ाइल के नाम से बदलना सुनिश्चित करें): HASH_FILE = name.hccapx POT_FILE = name.pot HASH_TYPE = 2500 ./naive-hashcat.sh

22 नेटवर्क पासवर्ड क्रैक होने तक प्रतीक्षा करें। एक बार जब आप पासवर्ड क्रैक कर लेते हैं, तो इसकी स्ट्रिंग "naive-hashcat" डायरेक्टरी में स्थित "name.pot" फाइल में जुड़ जाएगी। इस लाइन पर अंतिम कोलन के बाद का शब्द या वाक्यांश पासवर्ड होगा।

22 नेटवर्क पासवर्ड क्रैक होने तक प्रतीक्षा करें। एक बार जब आप पासवर्ड क्रैक कर लेते हैं, तो इसकी स्ट्रिंग "naive-hashcat" डायरेक्टरी में स्थित "name.pot" फाइल में जुड़ जाएगी। इस लाइन पर अंतिम कोलन के बाद का शब्द या वाक्यांश पासवर्ड होगा। - पासवर्ड को क्रैक करने में कई घंटों से लेकर कई महीनों तक का समय लग सकता है।

भाग ३ का ४: गैर-जीपीयू कंप्यूटरों पर एयरक्रैक-एनजी का उपयोग करें

1 शब्दकोश फ़ाइल डाउनलोड करें। सबसे अधिक इस्तेमाल की जाने वाली डिक्शनरी फ़ाइल "रॉक यू" है। निम्न आदेश दर्ज करके इसे डाउनलोड करें:

1 शब्दकोश फ़ाइल डाउनलोड करें। सबसे अधिक इस्तेमाल की जाने वाली डिक्शनरी फ़ाइल "रॉक यू" है। निम्न आदेश दर्ज करके इसे डाउनलोड करें: कर्ल-एल-ओ रॉकयू.टीएक्सटी https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- ध्यान रखें कि अगर पासवर्ड वर्डलिस्ट में नहीं है तो एयरक्रैक-एनजी WPA या WPA2 पासवर्ड को क्रैक नहीं कर पाएगा।

2 पासवर्ड क्रैक करना शुरू करने के लिए एयरक्रैक-एनजी को बताएं। आवश्यक नेटवर्क जानकारी शामिल करना सुनिश्चित करते हुए, निम्न आदेश दर्ज करें:

2 पासवर्ड क्रैक करना शुरू करने के लिए एयरक्रैक-एनजी को बताएं। आवश्यक नेटवर्क जानकारी शामिल करना सुनिश्चित करते हुए, निम्न आदेश दर्ज करें: aircrack-ng -a2 -b MAC -wrockyou.txt name.cap

- यदि आप WPA2 नेटवर्क के बजाय WPA नेटवर्क को क्रैक कर रहे हैं, तो "-a2" को से बदलें -ए.

- "मैक" को उस मैक पते से बदलें जो आपको पिछले अनुभाग में मिला था।

- "नाम" को ".cap" फ़ाइल के नाम से बदलें।

3 परिणाम प्रदर्शित करने के लिए टर्मिनल की प्रतीक्षा करें। यदि आप "कुंजी मिला!" शीर्षक देखते हैं (कुंजी मिली), इसलिए एयरक्रैक-एनजी को पासवर्ड मिला। पासवर्ड "कुंजी मिला!" शीर्षक के दाईं ओर कोष्ठक में प्रदर्शित किया जाएगा।

3 परिणाम प्रदर्शित करने के लिए टर्मिनल की प्रतीक्षा करें। यदि आप "कुंजी मिला!" शीर्षक देखते हैं (कुंजी मिली), इसलिए एयरक्रैक-एनजी को पासवर्ड मिला। पासवर्ड "कुंजी मिला!" शीर्षक के दाईं ओर कोष्ठक में प्रदर्शित किया जाएगा।

भाग ४ का ४: हाथ मिलाने के लिए मजबूर करने के लिए मौत के हमलों का उपयोग करें

- 1 जानिए डेथ अटैक क्या करता है। डेथ अटैक आपके द्वारा हैक किए गए राउटर को दुर्भावनापूर्ण ड्यूथेंटिकेशन पैकेट भेजते हैं, जिससे इंटरनेट ऑफ़लाइन हो जाता है और उपयोगकर्ता को फिर से लॉग इन करने के लिए कहता है। उपयोगकर्ता के लॉग इन करने के बाद, आप हैंडशेक को इंटरसेप्ट करेंगे।

2 अपने नेटवर्क को ट्रैक करें। निम्नलिखित कमांड दर्ज करें, यह निर्दिष्ट करते हुए कि आपको अपने नेटवर्क के बारे में जानकारी की आवश्यकता है:

2 अपने नेटवर्क को ट्रैक करें। निम्नलिखित कमांड दर्ज करें, यह निर्दिष्ट करते हुए कि आपको अपने नेटवर्क के बारे में जानकारी की आवश्यकता है: airodump-ng -c channel --bssid MAC

- उदाहरण के लिए:

airodump-ng -c 1 --bssid 9C: 5C: 8E: C9: AB: C0

- उदाहरण के लिए:

3 किसी के नेटवर्क से कनेक्ट होने की प्रतीक्षा करें। एक बार जब आप दो मैक पते एक दूसरे के बगल में देखते हैं (और उनके आगे निर्माता के नाम के साथ एक टेक्स्ट स्ट्रिंग है), तो आप आगे बढ़ सकते हैं।

3 किसी के नेटवर्क से कनेक्ट होने की प्रतीक्षा करें। एक बार जब आप दो मैक पते एक दूसरे के बगल में देखते हैं (और उनके आगे निर्माता के नाम के साथ एक टेक्स्ट स्ट्रिंग है), तो आप आगे बढ़ सकते हैं। - यह इंगित करता है कि क्लाइंट (उदाहरण के लिए, एक कंप्यूटर) अब नेटवर्क से जुड़ा है।

4 एक नई टर्मिनल विंडो खोलें। ऐसा करने के लिए, आप बस दबा सकते हैं Alt+Ctrl+टी... सुनिश्चित करें कि airodump-ng अभी भी बैकग्राउंड टर्मिनल विंडो में चल रहा है।

4 एक नई टर्मिनल विंडो खोलें। ऐसा करने के लिए, आप बस दबा सकते हैं Alt+Ctrl+टी... सुनिश्चित करें कि airodump-ng अभी भी बैकग्राउंड टर्मिनल विंडो में चल रहा है।  5 मृत्यु पैकेज जमा करें। अपनी नेटवर्क जानकारी को प्रतिस्थापित करते हुए, निम्न आदेश दर्ज करें:

5 मृत्यु पैकेज जमा करें। अपनी नेटवर्क जानकारी को प्रतिस्थापित करते हुए, निम्न आदेश दर्ज करें: एयरप्ले-एनजी -0 2 -ए MAC1 -c MAC2 mon0

- भेजे गए पैकेटों की संख्या के लिए "2" नंबर जिम्मेदार है। आप इस संख्या को बढ़ा या घटा सकते हैं, लेकिन ध्यान रखें कि दो से अधिक पैकेट भेजने से ध्यान देने योग्य सुरक्षा उल्लंघन हो सकता है।

- टर्मिनल पृष्ठभूमि विंडो के निचले भाग में "MAC1" को सबसे बाईं ओर MAC पते से बदलें।

- टर्मिनल पृष्ठभूमि विंडो के निचले भाग में "MAC2" को सबसे दाहिने मैक पते से बदलें।

- "mon0" को उस इंटरफ़ेस नाम से बदलना याद रखें जो आपको तब मिला जब कंप्यूटर ने राउटर की तलाश की।

- एक उदाहरण कमांड इस तरह दिखता है:

aireplay-ng -0 3 -a 9C: 5C: 8E: C9: AB: C0 -c 64: BC: 0C: 48: 97: F7 mon0

6 मूल टर्मिनल विंडो फिर से खोलें। जब आप डेथ पैकेट भेजना समाप्त कर लें, तो बैकग्राउंड टर्मिनल विंडो पर वापस आ जाएँ।

6 मूल टर्मिनल विंडो फिर से खोलें। जब आप डेथ पैकेट भेजना समाप्त कर लें, तो बैकग्राउंड टर्मिनल विंडो पर वापस आ जाएँ।  7 एक हाथ मिलाना खोजें। जब आप WPA हैंडशेक: टैग और उसके आगे का पता देखते हैं, तो आप नेटवर्क को हैक करना शुरू कर सकते हैं।

7 एक हाथ मिलाना खोजें। जब आप WPA हैंडशेक: टैग और उसके आगे का पता देखते हैं, तो आप नेटवर्क को हैक करना शुरू कर सकते हैं।

टिप्स

- सर्वर शुरू करने से पहले कमजोरियों के लिए अपने स्वयं के वाई-फाई नेटवर्क की जांच करने के लिए इस पद्धति का उपयोग करना इस तरह के हमलों के लिए अपने सिस्टम को तैयार करने का एक अच्छा तरीका है।

चेतावनी

- ज्यादातर देशों में बिना परमिशन के किसी का वाई-फाई नेटवर्क हैक करना गैरकानूनी है। उपरोक्त चरणों का पालन केवल उस नेटवर्क पर करें, जिसके आप स्वामी हैं या जिसके परीक्षण के लिए आपकी सहमति है।

- दो से अधिक डेथ पैकेट भेजने से लक्ष्य कंप्यूटर क्रैश हो सकता है और संदेह पैदा हो सकता है।