लेखक:

Laura McKinney

निर्माण की तारीख:

7 अप्रैल 2021

डेट अपडेट करें:

26 जून 2024

विषय

हो सकता है कि आप कंप्यूटर में अपनी प्रतिभा के लिए प्रसिद्ध हैं, या आप चाहते हैं कि लोग आपके बारे में इस तरह से सोचें। किसी कंप्यूटर को घुसपैठ करना (या हैकिंग) के लिए कंप्यूटर सिस्टम, नेटवर्क सुरक्षा और कोड की समझ की आवश्यकता होती है, इसलिए यदि हर कोई देखता है कि आप क्या काम करते हैं विचार हैक, वे जल्दी से अभिभूत हो जाएगा। आपको यह साबित करने के लिए कुछ भी अवैध नहीं है कि आप हैकिंग कर रहे हैं; आपको बस अपने दर्शकों को प्रभावित करने के लिए वर्णों की एक श्रृंखला के साथ मैट्रिक्स-एस्क ब्राउज़र लॉन्च करने के लिए मूल टर्मिनल कमांड का उपयोग करने की आवश्यकता है, या .bat फ़ाइल बनाएं।

कदम

3 की विधि 1: कमांड प्रॉम्प्ट का उपयोग करना

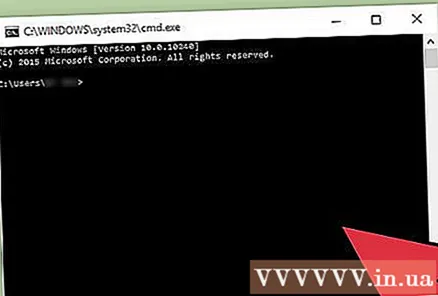

कंप्यूटर पर "रन" सुविधा खोलें। आप या तो प्रारंभ मेनू पर क्लिक कर सकते हैं और "रन" सुविधा की तलाश कर सकते हैं, या "रन" कीवर्ड के साथ अपने कंप्यूटर पर एक नियमित खोज कर सकते हैं और इसे इस तरह से खोल सकते हैं।

- Windows उपयोगकर्ता रन फ़ीचर को जल्दी खोलने के लिए निम्न कुंजी संयोजन का उपयोग कर सकते हैं: ⊞ जीत+आर

एक कमांड प्रांप्ट विंडो खोलें। रन विंडो में सर्च बार में "सेमी" टाइप करें। कमांड प्रॉम्प्ट (या कमांड लाइन) दिखाई देगा, यह प्रोग्राम उपयोगकर्ताओं के लिए पाठ इनपुट विधि के माध्यम से कंप्यूटर के साथ बातचीत करने का एक तरीका है।- Apple उपयोगकर्ता आप टर्मिनल कमांड लाइन - कमांड प्रॉम्प्ट का मैक संस्करण खोल सकते हैं - स्पॉटलाइट का उपयोग कर सकते हैं या कीवर्ड "टर्मिनल" के साथ एक नियमित डेस्कटॉप खोज कर सकते हैं।

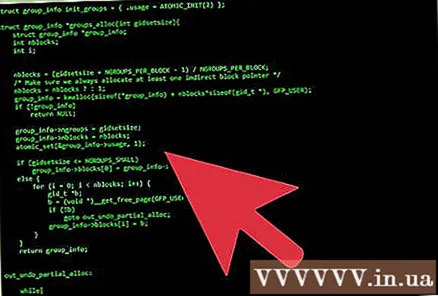

हैकिंग का नाटक करने के लिए कमांड प्रॉम्प्ट या टर्मिनल का उपयोग करें। कई कमांड हैं जिन्हें आप कार्यों या क्वेरी जानकारी को निष्पादित करने के लिए विंडोज कमांड प्रॉम्प्ट और ऐप्पल टर्मिनल पर उपयोग कर सकते हैं। नीचे दिए गए आदेश बहुत प्रभावशाली दिखते हैं, सॉफ्टवेयर के लिए हानिरहित हैं, और पूरी तरह से वैध हैं।- विंडोज उपयोगकर्ता निम्नलिखित कमांड दर्ज करने का प्रयास कर सकते हैं, प्रेस करना न भूलें ↵ दर्ज करें प्रक्रिया को और अधिक जटिल बनाने के लिए उत्तराधिकार के प्रत्येक आदेश का शीघ्रता से पालन करें:

- रंग a

- यह कमांड एक ब्लैक बैकग्राउंड के साथ कमांड विंडो पर टेक्स्ट को ग्रीन में बदल देगा। आप फ़ॉन्ट रंग कमांड प्रॉम्प्ट को बदलने के लिए 0-9 नंबर या अक्षर A - F के साथ "रंग" के बाद भाग को बदल सकते हैं।

- dir

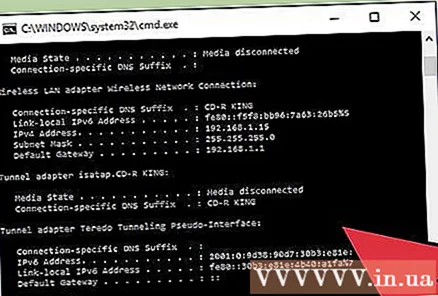

- ipconfig

- पेड़

- ping google.com

- पिंग कमांड यह जांच करेगा कि क्या कोई डिवाइस नेटवर्क पर किसी अन्य डिवाइस के साथ संचार कर सकता है (यह सरल है, लेकिन हर कोई नहीं जानता है)। आप किसी भी वेबसाइट का उपयोग कर सकते हैं, बस उपरोक्त उदाहरण में Google को बदल सकते हैं।

- रंग a

- Apple कंप्यूटर के साथआप एक पेशेवर हैक की तरह पात्रों की एक श्रृंखला के साथ स्क्रीन को भरने के लिए निम्नलिखित सुरक्षित आदेशों का उपयोग कर सकते हैं। वांछित प्रभाव प्राप्त करने के लिए टर्मिनल विंडो में निम्नलिखित कमांड दर्ज करें:

- ऊपर

- Ps -fea

- एल एस -ट्रेट

- विंडोज उपयोगकर्ता निम्नलिखित कमांड दर्ज करने का प्रयास कर सकते हैं, प्रेस करना न भूलें ↵ दर्ज करें प्रक्रिया को और अधिक जटिल बनाने के लिए उत्तराधिकार के प्रत्येक आदेश का शीघ्रता से पालन करें:

कमांड और विंडो के बीच स्विच करें। आप कई कमांड प्रॉम्प्ट या टर्मिनल विंडो खोल सकते हैं, अलग-अलग कमांड का उपयोग कर सकते हैं जैसे कि आप एक ही समय में बहुत सारे अविश्वसनीय रूप से जटिल और असंबंधित प्रक्रियाएं कर रहे हैं। विज्ञापन

3 की विधि 2: विंडोज पर .bat फाइल बनाएं

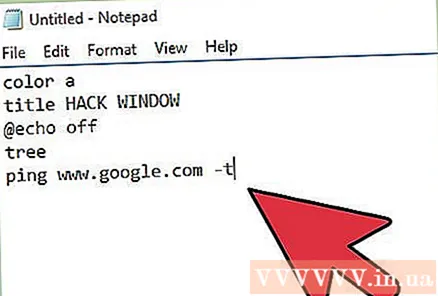

नोटपैड खोलें। .Bat फ़ाइल बनाने के लिए, आपको संपादक के साथ सादे पाठ की रचना करने और कंप्यूटर को एक निष्पादन योग्य कमांड के रूप में पढ़ने के लिए सहेजने की आवश्यकता है। नोटपैड या किसी अन्य मूल पाठ संपादक को .bat फ़ाइल लिखने के लिए उपयोग किया जा सकता है।

नोटपैड में .bat फ़ाइल के लिए प्रक्रिया लिखें। निम्न पाठ एक हरे रंग की फ़ॉन्ट विंडो में खुलेगा जिसका शीर्षक "हैक विंडो" होगा। शीर्षक बदलने के लिए, आप नोट फ़ाइल में शब्द "शीर्षक" के बाद पाठ को बदल सकते हैं। "@ टेको ऑफ" अनुभाग कमांड प्रॉम्प्ट को छिपा देगा, जबकि "ट्री" हैकिंग प्रक्रिया को अधिक यथार्थवादी बनाने के लिए डायरेक्टरी ट्री दिखाएगा। पाठ की निचली रेखा Google सर्वर को पिंग करेगी, जो अवैध नहीं है, लेकिन केवल शौकीनों की आंखों में जटिलता बढ़ जाती है।एक खाली नोट दस्तावेज़ में निम्नलिखित दर्ज करें:

- रंग a

शीर्षक WINDOW

@ तो बंद

पेड़

पिंग www.google.com -t

- रंग a

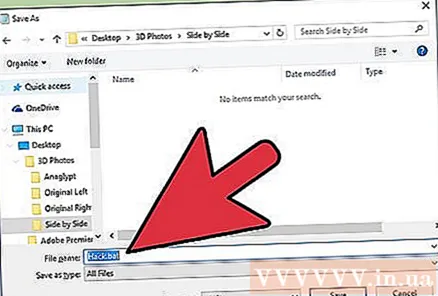

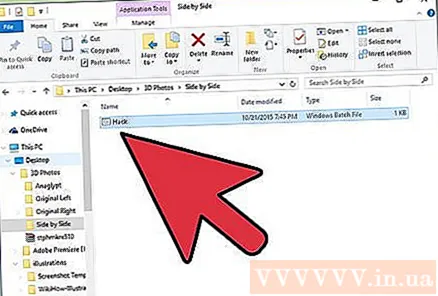

दस्तावेज़ को .bat फ़ाइल के रूप में सहेजें। फ़ाइल को सहेजते समय, आपको "इस रूप में सहेजें" का चयन करना होगा। दिखाई देने वाले संवाद बॉक्स में, फ़ाइल को ".bat" एक्सटेंशन के साथ एक नाम दें। पाठ दस्तावेज़ को एक बैच फ़ाइल के रूप में सहेजा जाता है जो ऑपरेटिंग सिस्टम को कमांड स्ट्रिंग को निष्पादित करने के लिए कहता है।

- हो सकता है कि यह विधि विंडोज विस्टा पर काम न करे।

- एक संवाद बॉक्स चेतावनी देगा कि यदि आप फ़ाइल को .bat एक्सटेंशन के साथ सहेजते हैं तो सभी स्वरूपण खो जाएंगे। .Bat फ़ाइल बनाने के लिए कृपया "हां" पर क्लिक करें।

.Bat फ़ाइल लॉन्च करें। आपके द्वारा सहेजे गए फ़ोल्डर में स्थित .bat फ़ाइल पर डबल-क्लिक करें, एक विंडो खुलेगी और कुछ जटिल कंप्यूटर प्रक्रियाओं को लॉन्च करेगी जो हैकर्स (जिसे हैकर्स के रूप में भी जाना जाता है) आमतौर पर असली के रूप में जीवित रहते हैं। । विज्ञापन

3 की विधि 3: ऑनलाइन वेबसाइट का उपयोग करें

एक वेब ब्राउज़र खोलें। कुछ वेबसाइटों में जटिल कंप्यूटर सुविधाओं की नकल करने की क्षमता है। ये वेबसाइट मूवी / वीडियो प्रभाव या आप जैसे उपयोगकर्ताओं के लिए बनाई गई हैं।

Hackertyper.net देखें। यह वेबसाइट उसी टेक्स्ट का निर्माण करती है जो हैकर्स अक्सर ऐसी गति से करते हैं जो दर्शकों को लुभाने के लिए निश्चित है। अपने दोस्तों को धोखा देने के लिए इस वेबसाइट का उपयोग करते समय एक समस्या जिसका आपको सामना करना पड़ सकता है, वह यह है कि हैकर-एस्क कोड उत्पन्न होता है। बहुत तेजी से और अधिक प्रभाव खराब होने की संभावना है।

एक अलग ब्राउज़र विंडो खोलें और ऑनलाइन guihacker.com वेबसाइट पर जाएं। इस वेब पेज को खुला छोड़ दें और आम हैकर छवियों जैसे डेटा स्ट्रीम, तेज़ी से बदलते पैरामीटर और उच्च आवृत्ति साइन तरंगें प्रदर्शित करें। पृष्ठभूमि में चल रही इन छवियों के साथ, आप कह सकते हैं:

- "मैं सिर्फ अपने दोस्त के सर्वर से कुछ डेटा संकलन कर रहा हूं यह देखने के लिए कि क्या कोड में कोई त्रुटि है। इसमें कुछ घंटे लगने चाहिए।"

- "मैं वास्तविक समय को देखने के लिए पृष्ठभूमि में कुछ विश्लेषिकी चला रहा हूं कि कैसे प्रोसेसर ओवरक्लॉकिंग से बढ़ते तापमान के साथ मुकाबला करता है।"

Geektyper.com द्वारा विभिन्न थीम वाले हेक एमुलेटर के साथ इंटरफेस। यह साइट एक हैक एमुलेटर का उपयोग करती है जो सबसे यथार्थवादी दिखती है। वेबसाइट के होमपेज पर जाने के बाद, आप हैक की तरह दिखने के लिए टेक्स्ट दर्ज करने के बजाय थीम चुन सकते हैं। उपयोगकर्ता जटिल नकली प्रक्रियाओं को लॉन्च करने के लिए फ़ोल्डरों पर भी क्लिक कर सकते हैं।

- हैकर टेक्स्ट के साथ उत्पन्न कीस्ट्रोक्स के बीच स्विच और एक नकली प्रक्रिया जिसे आप फ़ोल्डर्स पर क्लिक करके सक्रिय कर सकते हैं जो किसी विषय का चयन करने के बाद ब्राउज़र विंडो में दिखाई देगा।

इन विभिन्न वेब पेजों को एक अलग विंडो में खोलें। प्रत्येक वेबसाइट विभिन्न प्रकार के हैकर / छद्म कोड पाठ का उत्पादन करती है और अलग-अलग महसूस करती है। आप कुंजी संयोजन का उपयोग करके खुली खिड़कियों के बीच जल्दी से स्विच कर सकते हैं ऑल्ट+टैब ↹ विकल्पों के बीच चक्र करने के लिए। दबाने से पहले प्रत्येक विंडो में कई महत्वपूर्ण संयोजन दर्ज करें ऑल्ट+टैब ↹ भावना को बढ़ाने के लिए एक नए नकली हैक ब्राउज़र विंडो पर स्विच करने के लिए। यदि टैब एक ही खिड़की पर खुले हैं, तो आप दबा सकते हैं Ctrl+टैब ↹.

- खुली खिड़कियों को अलग तरीके से व्यवस्थित करने की कोशिश करें, या अधिक यथार्थवादी दिखने के लिए पृष्ठभूमि में खुली कुछ खुली खिड़कियों को छोड़ दें।

सलाह

- यदि आप बैच फ़ाइलों का दस्तावेज़ कर सकते हैं, तो आप इस प्रक्रिया को अगले स्तर तक ले जा सकते हैं।

- आप अपने दोस्तों को प्रभावित करने के लिए इस लेख को लागू कर सकते हैं।

चेतावनी

- जो लोग कंप्यूटर सिस्टम और कोड से परिचित हैं वे जल्दी से पता लगा लेंगे कि आप असली के लिए हैकिंग कर रहे हैं या सिर्फ दिखावा कर रहे हैं। सही ऑडियंस चुनें।

- कुछ पुराने लोग सोच सकते हैं कि आप असली हैकिंग कर रहे हैं, इसलिए सावधान रहें कि आप परेशानी में न पड़ें।

- कमांड प्रॉम्प्ट का उपयोग करते समय सावधानी बरतें। आप गलती से एक निष्पादन योग्य कमांड दर्ज कर सकते हैं जिसके कारण आपके कंप्यूटर की महत्वपूर्ण फाइलें दूषित हो जाती हैं, डेटा खो जाती हैं, या इससे भी बदतर हो जाती हैं।