लेखक:

John Pratt

निर्माण की तारीख:

13 फ़रवरी 2021

डेट अपडेट करें:

1 जुलाई 2024

विषय

शुरुआत में, "अच्छे पुराने दिनों" में, हैकिंग का उपयोग मुख्य रूप से सिस्टम और आईसीटी के बारे में अधिक जानने के लिए किया गया था। हाल ही में, हैकिंग ने फिल्मों में कुछ बुरे लोगों की बदौलत एक गहरा अर्थ लिया है। कई कंपनियां अपने सिस्टम की ताकत और कमजोरियों का परीक्षण करने के लिए हैकर्स को नियुक्त करती हैं। ये हैकर्स जानते हैं कि कब रुकना है, और जो सकारात्मक आत्मविश्वास वे पैदा करते हैं, वह उन्हें एक उदार वेतन देता है। यदि आप इस कला में सही गोता लगाने और इसमें महारत हासिल करने के लिए तैयार हैं, तो हम आपको शुरू करने के लिए कुछ सुझाव साझा करेंगे!

कदम बढ़ाने के लिए

भाग 1 का 2: हैकिंग शुरू करने से पहले

एक प्रोग्रामिंग भाषा सीखें। आपको अपने आप को एक विशेष भाषा तक सीमित नहीं करना चाहिए, लेकिन कई दिशानिर्देश हैं।

एक प्रोग्रामिंग भाषा सीखें। आपको अपने आप को एक विशेष भाषा तक सीमित नहीं करना चाहिए, लेकिन कई दिशानिर्देश हैं। - C वह भाषा है जिसके साथ Unix बनाया गया है। यह आपको (साथ ही) सिखाता है सभा) हैकिंग में कुछ बहुत महत्वपूर्ण है: कंप्यूटर मेमोरी कैसे काम करती है।

- पायथन या रूबी उच्च शक्तिशाली स्क्रिप्टिंग भाषाएं हैं जिनका उपयोग विभिन्न कार्यों को स्वचालित करने के लिए किया जा सकता है।

- पर्ल भी एक बहुत अच्छा विकल्प है, जबकि PHP सीखने लायक है क्योंकि अधिकांश वेब एप्लिकेशन इसका उपयोग करते हैं।

- बैश स्क्रिप्टिंग एक जरूरी है। यह यूनिक्स / लिनक्स सिस्टम को आसानी से हेरफेर करने के लिए आवश्यक है - उन स्क्रिप्ट को लिखें जो आपके लिए अधिकांश काम करते हैं।

- विधानसभा भाषा या सभा कुछ ऐसा है जो आपको पता होना चाहिए यह डिफ़ॉल्ट भाषा है जिसे आपका प्रोसेसर समझता है, और इसके कई रूप हैं। अंततः, सभी कार्यक्रमों को अंततः विधानसभाओं के रूप में व्याख्या की जाती है। यदि आप विधानसभा नहीं जानते हैं तो आप वास्तव में एक कार्यक्रम का उपयोग नहीं कर सकते हैं।

जानिए क्या है आपका लक्ष्य। जानकारी एकत्र करने की प्रक्रिया को "गणना" के रूप में जाना जाता है। जितना अधिक आप पहले से जानते हैं, उतना कम आश्चर्य होगा कि आप मुठभेड़ करेंगे।

जानिए क्या है आपका लक्ष्य। जानकारी एकत्र करने की प्रक्रिया को "गणना" के रूप में जाना जाता है। जितना अधिक आप पहले से जानते हैं, उतना कम आश्चर्य होगा कि आप मुठभेड़ करेंगे।

भाग 2 का 2: हैकिंग

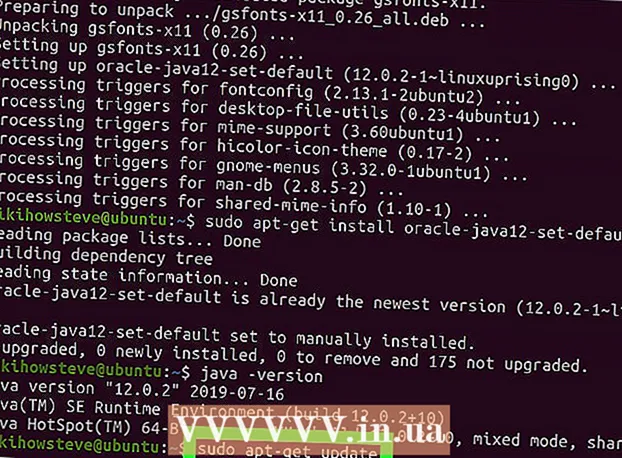

आदेशों के लिए * nix टर्मिनल का उपयोग करें। Cygwin के साथ आप Windows में * nix का अनुकरण कर सकते हैं। विशेष रूप से Nmap विंडोज में चलाने के लिए WinPCap का उपयोग करता है और इसे Cygwin की आवश्यकता नहीं होती है। हालाँकि, कच्चे सॉकेट्स की कमी के कारण Nmap विंडोज सिस्टम में काम नहीं करता है। लिनक्स या बीएसडी का उपयोग करने पर भी विचार करें क्योंकि वे अधिक लचीले होते हैं। अधिकांश लिनक्स वितरण कई उपयोगी उपकरणों के साथ आते हैं।

आदेशों के लिए * nix टर्मिनल का उपयोग करें। Cygwin के साथ आप Windows में * nix का अनुकरण कर सकते हैं। विशेष रूप से Nmap विंडोज में चलाने के लिए WinPCap का उपयोग करता है और इसे Cygwin की आवश्यकता नहीं होती है। हालाँकि, कच्चे सॉकेट्स की कमी के कारण Nmap विंडोज सिस्टम में काम नहीं करता है। लिनक्स या बीएसडी का उपयोग करने पर भी विचार करें क्योंकि वे अधिक लचीले होते हैं। अधिकांश लिनक्स वितरण कई उपयोगी उपकरणों के साथ आते हैं।  सबसे पहले, सुनिश्चित करें कि आपकी खुद की मशीन सुरक्षित है। खुद को बचाने के लिए सभी सामान्य तकनीकों को समझें।मूल बातों के साथ शुरू करें - सुनिश्चित करें कि आपको अपने लक्ष्य पर हमला करने की अनुमति है: बस अपने स्वयं के नेटवर्क पर हमला करें, लिखित में अनुमति मांगें, या आभासी मशीनों के साथ अपना खुद का परीक्षण वातावरण बनाएं। किसी सिस्टम पर हमला करना, उसकी सामग्री की परवाह किए बिना, अवैध है और आपको परेशानी में डालने की गारंटी है।

सबसे पहले, सुनिश्चित करें कि आपकी खुद की मशीन सुरक्षित है। खुद को बचाने के लिए सभी सामान्य तकनीकों को समझें।मूल बातों के साथ शुरू करें - सुनिश्चित करें कि आपको अपने लक्ष्य पर हमला करने की अनुमति है: बस अपने स्वयं के नेटवर्क पर हमला करें, लिखित में अनुमति मांगें, या आभासी मशीनों के साथ अपना खुद का परीक्षण वातावरण बनाएं। किसी सिस्टम पर हमला करना, उसकी सामग्री की परवाह किए बिना, अवैध है और आपको परेशानी में डालने की गारंटी है।  अपने उद्देश्य का परीक्षण करें। क्या आप बाहरी सिस्टम तक पहुंच सकते हैं? यदि आप पिंग फ़ीचर का उपयोग कर सकते हैं (अधिकांश ऑपरेटिंग सिस्टम के पास यह जाँचने के लिए) कि क्या लक्ष्य सक्रिय है, तो आप हमेशा परिणामों पर भरोसा नहीं कर सकते हैं - यह ICMP प्रोटोकॉल पर निर्भर करता है, जो पैरानॉयड सिस्टम एडमिनिस्ट्रेटर द्वारा अक्षम करना बहुत आसान है।

अपने उद्देश्य का परीक्षण करें। क्या आप बाहरी सिस्टम तक पहुंच सकते हैं? यदि आप पिंग फ़ीचर का उपयोग कर सकते हैं (अधिकांश ऑपरेटिंग सिस्टम के पास यह जाँचने के लिए) कि क्या लक्ष्य सक्रिय है, तो आप हमेशा परिणामों पर भरोसा नहीं कर सकते हैं - यह ICMP प्रोटोकॉल पर निर्भर करता है, जो पैरानॉयड सिस्टम एडमिनिस्ट्रेटर द्वारा अक्षम करना बहुत आसान है।  निर्धारित करें कि ऑपरेटिंग सिस्टम (OS) क्या है। बंदरगाहों की एक स्कैन चलाएँ और एक पोर्ट स्कैन pOf या चलाने के लिए प्रयास करें। यह आपको मशीन, ओएस पर खुलने वाले बंदरगाहों का अवलोकन देगा, और यह आपको यह भी बता सकता है कि किस तरह के फ़ायरवॉल या राउटर का उपयोग किया जा रहा है, इसलिए आप एक कार्य योजना बना सकते हैं। आप nmap में -O पैरामीटर का उपयोग करके OS की पहचान को सक्रिय कर सकते हैं।

निर्धारित करें कि ऑपरेटिंग सिस्टम (OS) क्या है। बंदरगाहों की एक स्कैन चलाएँ और एक पोर्ट स्कैन pOf या चलाने के लिए प्रयास करें। यह आपको मशीन, ओएस पर खुलने वाले बंदरगाहों का अवलोकन देगा, और यह आपको यह भी बता सकता है कि किस तरह के फ़ायरवॉल या राउटर का उपयोग किया जा रहा है, इसलिए आप एक कार्य योजना बना सकते हैं। आप nmap में -O पैरामीटर का उपयोग करके OS की पहचान को सक्रिय कर सकते हैं।  सिस्टम में एक पथ या एक खुला पोर्ट खोजें। FTP (21) और एचटीटीपी (80) जैसे आमतौर पर उपयोग किए जाने वाले पोर्ट अक्सर अच्छी तरह से संरक्षित होते हैं और केवल उन कारनामों के लिए असुरक्षित हो सकते हैं जिन्हें अभी तक खोजा जा सका है।

सिस्टम में एक पथ या एक खुला पोर्ट खोजें। FTP (21) और एचटीटीपी (80) जैसे आमतौर पर उपयोग किए जाने वाले पोर्ट अक्सर अच्छी तरह से संरक्षित होते हैं और केवल उन कारनामों के लिए असुरक्षित हो सकते हैं जिन्हें अभी तक खोजा जा सका है। - अन्य TCP और UDP पोर्ट्स को आज़माएं, जो शायद भूल गए हैं, जैसे कि टेलनेट और कई UDP पोर्ट्स, जिन्हें LAN गेमिंग के लिए खुला छोड़ दिया गया है।

- एक पोर्ट 22 जो खुला है वह आमतौर पर इस बात का सबूत होता है कि एक SSH (सुरक्षित शेल) सर्विस टारगेट पर चल रही है, जिसे कभी-कभी हैक किया जा सकता है।

पासवर्ड या प्रमाणीकरण प्रक्रिया को क्रैक करें। पासवर्ड क्रैक करने की कई विधियाँ हैं, जिनमें ब्रूट फोर्स भी शामिल है। पासवर्ड पर ब्रूट फोर्स जारी करना ब्रूट फोर्स सॉफ़्टवेयर की मौजूदा लाइब्रेरी से हर संभव पासवर्ड खोजने का एक प्रयास है

पासवर्ड या प्रमाणीकरण प्रक्रिया को क्रैक करें। पासवर्ड क्रैक करने की कई विधियाँ हैं, जिनमें ब्रूट फोर्स भी शामिल है। पासवर्ड पर ब्रूट फोर्स जारी करना ब्रूट फोर्स सॉफ़्टवेयर की मौजूदा लाइब्रेरी से हर संभव पासवर्ड खोजने का एक प्रयास है - उपयोगकर्ताओं को अक्सर मजबूत पासवर्ड का उपयोग करने की सलाह दी जाती है, इसलिए ब्रूट बल को लंबा समय लग सकता है। लेकिन ब्रूट बल तकनीकों में उल्लेखनीय सुधार हुए हैं।

- अधिकांश हैशिंग एल्गोरिदम कमजोर हैं, और आप इन कमजोरियों (जैसे एमडी 5 एल्गोरिथ्म को 1/4 में विभाजित करते हैं, जो गति में बहुत सुधार करते हैं) का लाभ उठाकर क्रैकिंग गति में सुधार कर सकते हैं।

- नई प्रौद्योगिकियां ग्राफिक्स कार्ड को एक अतिरिक्त प्रोसेसर के रूप में उपयोग करती हैं - जो कि हजारों गुना तेज है।

- आप पासवर्ड को जल्दी से जल्दी क्रैक करने के लिए रेनबो टेबल्स का भी उपयोग कर सकते हैं। ध्यान दें कि पासवर्ड को क्रैक करना केवल एक अच्छी तकनीक है यदि आपके पास पहले से पासवर्ड का हैश है।

- रिमोट मशीन में प्रवेश करने की कोशिश करते समय हर संभव पासवर्ड की कोशिश करना एक अच्छा विचार नहीं है, क्योंकि यह घुसपैठ प्रणालियों द्वारा जल्दी से खोजा जाता है, क्योंकि यह सिस्टम लॉग करता है, और क्योंकि इसमें आपको वर्षों लग सकते हैं।

- आप यह भी सुनिश्चित कर सकते हैं कि आपके पास एक रूटेड टैबलेट है जिस पर आप एक टीसीपी स्कैन स्थापित करते हैं, जिसके बाद एक संकेत इसे सुरक्षित साइट पर अपलोड करता है। उसके बाद, आईपी पता खोला जाएगा और पासवर्ड आपके प्रॉक्सी पर दिखाई देगा।

- पासवर्ड क्रैकिंग की तुलना में सिस्टम में प्रवेश करने का एक और तरीका खोजना अक्सर आसान होता है।

सुनिश्चित करें कि आपके पास सुपरसुसर विशेषाधिकार हैं। यदि आप Windows सिस्टम में प्रवेश करने का प्रयास करते हैं, तो यदि आप * nix मशीन, या व्यवस्थापक विशेषाधिकारों को लक्षित करते हैं, तो रूट विशेषाधिकार प्राप्त करने का प्रयास करें।

सुनिश्चित करें कि आपके पास सुपरसुसर विशेषाधिकार हैं। यदि आप Windows सिस्टम में प्रवेश करने का प्रयास करते हैं, तो यदि आप * nix मशीन, या व्यवस्थापक विशेषाधिकारों को लक्षित करते हैं, तो रूट विशेषाधिकार प्राप्त करने का प्रयास करें। - अधिकांश महत्वपूर्ण जानकारी जो महत्वपूर्ण है, सुरक्षित होगी और आपको इसे एक्सेस करने के लिए एक निश्चित स्तर की आवश्यकता होगी। कंप्यूटर पर सभी फ़ाइलों को देखने के लिए आपको सुपरसुसर विशेषाधिकारों की आवश्यकता होती है - लिनक्स और बीएसडी ऑपरेटिंग सिस्टम में रूट उपयोगकर्ता के समान अधिकार वाला उपयोगकर्ता खाता।

- राउटर के लिए, यह डिफ़ॉल्ट रूप से "व्यवस्थापक" खाता है (जब तक कि इसे बदल नहीं दिया गया है)। विंडोज में, यह व्यवस्थापक खाता है।

- कनेक्शन तक पहुंच प्राप्त करने का मतलब यह नहीं है कि आप इसे हर जगह एक्सेस कर सकते हैं। केवल एक सुपरयुसर, एडमिनिस्ट्रेटर अकाउंट या रूट अकाउंट ही ऐसा कर सकता है।

विभिन्न ट्रिक्स का उपयोग करें। अक्सर बार, सुपरसुअर स्टेटस प्राप्त करने के लिए आपको एक 'बफर ओवरफ्लो' बनाने के लिए रणनीति का उपयोग करने की आवश्यकता होगी, जिससे मेमोरी डंप हो सकती है और आपको आमतौर पर एक्सेस करने से पहले कोड को इंजेक्ट करने या उच्च स्तर पर कार्य करने की अनुमति मिल सकती है।

विभिन्न ट्रिक्स का उपयोग करें। अक्सर बार, सुपरसुअर स्टेटस प्राप्त करने के लिए आपको एक 'बफर ओवरफ्लो' बनाने के लिए रणनीति का उपयोग करने की आवश्यकता होगी, जिससे मेमोरी डंप हो सकती है और आपको आमतौर पर एक्सेस करने से पहले कोड को इंजेक्ट करने या उच्च स्तर पर कार्य करने की अनुमति मिल सकती है। - यूनिक्स जैसी प्रणालियों में, यह तब होगा जब बग के साथ सॉफ्टवेयर ने सेट्यूड बिट सेट किया है, इसलिए प्रोग्राम एक अलग उपयोगकर्ता (सुपरसुसर, उदाहरण के लिए) के रूप में चलेगा।

- आप यह केवल तभी कर सकते हैं जब आप लिखते हैं या असुरक्षित प्रोग्राम पाते हैं जो आप उनकी मशीन पर चला सकते हैं।

एक पिछले दरवाजे बनाएँ। एक बार जब आपने सिस्टम को पूर्ण नियंत्रण में ले लिया, तो यह सुनिश्चित करना एक अच्छा विचार है कि आप वापस आ सकते हैं। आप एक महत्वपूर्ण सिस्टम सेवा में "बैकडोर" बनाकर ऐसा कर सकते हैं, जैसे एसएसएच सर्वर। हालाँकि, बाद में सिस्टम अपग्रेड के दौरान आपके पिछले दरवाजे को फिर से हटाया जा सकता है। एक वास्तव में अनुभवी हैकर खुद कंपाइलर का बैकअप लेगा ताकि कोई भी संकलित सॉफ्टवेयर वापसी का एक संभावित तरीका बन सके।

एक पिछले दरवाजे बनाएँ। एक बार जब आपने सिस्टम को पूर्ण नियंत्रण में ले लिया, तो यह सुनिश्चित करना एक अच्छा विचार है कि आप वापस आ सकते हैं। आप एक महत्वपूर्ण सिस्टम सेवा में "बैकडोर" बनाकर ऐसा कर सकते हैं, जैसे एसएसएच सर्वर। हालाँकि, बाद में सिस्टम अपग्रेड के दौरान आपके पिछले दरवाजे को फिर से हटाया जा सकता है। एक वास्तव में अनुभवी हैकर खुद कंपाइलर का बैकअप लेगा ताकि कोई भी संकलित सॉफ्टवेयर वापसी का एक संभावित तरीका बन सके।  अपने रास्तों की सुरक्षा। सिस्टम प्रशासक को सूचित न करें कि उनकी प्रणाली से समझौता किया गया है। वेबसाइट को मत बदलो (यदि यह मौजूद है), और वास्तव में ज़रूरत से ज़्यादा फाइलें न बनाएं। नए उपयोगकर्ता न बनाएं। जल्द से जल्द कार्य करें। यदि आपने SSHD जैसे सर्वर को पैच किया है, तो सुनिश्चित करें कि आपका पासवर्ड कोड में शामिल है। यदि कोई उस पासवर्ड से लॉग इन करने की कोशिश करता है, तो सर्वर को उन्हें अंदर जाने देना चाहिए, लेकिन इसमें निश्चित रूप से महत्वपूर्ण डेटा नहीं होना चाहिए।

अपने रास्तों की सुरक्षा। सिस्टम प्रशासक को सूचित न करें कि उनकी प्रणाली से समझौता किया गया है। वेबसाइट को मत बदलो (यदि यह मौजूद है), और वास्तव में ज़रूरत से ज़्यादा फाइलें न बनाएं। नए उपयोगकर्ता न बनाएं। जल्द से जल्द कार्य करें। यदि आपने SSHD जैसे सर्वर को पैच किया है, तो सुनिश्चित करें कि आपका पासवर्ड कोड में शामिल है। यदि कोई उस पासवर्ड से लॉग इन करने की कोशिश करता है, तो सर्वर को उन्हें अंदर जाने देना चाहिए, लेकिन इसमें निश्चित रूप से महत्वपूर्ण डेटा नहीं होना चाहिए।

टिप्स

- जब तक आप एक विशेषज्ञ या पेशेवर हैकर नहीं हैं, तब तक एक प्रसिद्ध कॉर्पोरेट या सरकारी कंप्यूटर पर इन तकनीकों का उपयोग करना परेशानी के लिए पूछ रहा है। ऐसे लोग हैं जो आपसे अधिक जानकार हैं और जिनका काम इन प्रणालियों की सुरक्षा करना है। एक बार जब वे आपके पास आते हैं, तो वे कानूनी कार्रवाई करने से पहले घुसपैठियों को सबूत इकट्ठा करने के लिए घुसपैठियों को ट्रैक कर सकते हैं। इसका मतलब है कि आप सोच सकते हैं कि सिस्टम में हैक होने के बाद आपके पास मुफ्त पहुंच हो सकती है, जब वास्तव में आपको देखा जा रहा है और किसी भी समय रोका जा सकता है।

- हैकर्स वे लोग हैं जिन्होंने इंटरनेट का निर्माण किया, लिनक्स बनाया और ओपन सोर्स सॉफ्टवेयर पर काम किया। हैकिंग की अच्छी समझ प्राप्त करना उचित है, क्योंकि पेशे का बहुत सम्मान है और वास्तविक जीवन के माहौल में कुछ दिलचस्प करने में सक्षम होने के लिए बहुत सारे पेशेवर ज्ञान की आवश्यकता होती है।

- ध्यान रखें कि यदि आपका लक्ष्य आपको बाहर रखने की पूरी कोशिश नहीं करता है, तो आप कभी भी अच्छे नहीं होंगे। जाहिर है, आपको घमंडी नहीं होना चाहिए और लगता है कि आप दुनिया में सर्वश्रेष्ठ हैं। इसे अपना लक्ष्य बनाएं: आपको बेहतर और बेहतर करना होगा। जिस दिन आपने कुछ नया नहीं सीखा है वह व्यर्थ दिन है। आप क्या मायने रखते हैं। वैसे भी सबसे अच्छे बनें। आधा काम मत करो, तुम्हें बाहर जाना है। जैसा कि योदा कहती है, "ऐसा करो या न करो। कोई कोशिश नहीं कर रहा है।"

- हालांकि यह अच्छा है कि व्यायाम करने के कानूनी और सुरक्षित तरीके हैं, कठिन सच्चाई यह है कि यदि आप संभावित अवैध कार्य नहीं करते हैं, तो आप वास्तव में अच्छे नहीं होंगे। आप वास्तव में इस क्षेत्र में कोई नहीं बन सकते हैं यदि आप वास्तविक प्रणालियों पर वास्तविक समस्याओं की तलाश नहीं करते हैं, तो पकड़े जाने के वास्तविक जोखिम के साथ। यह याद रखना।

- याद रखें, हैकिंग कंप्यूटर में टूटने, उच्च-भुगतान वाली नौकरी पाने, काले बाजार पर कारनामे बेचने और सुरक्षित मशीनों को हैक करने में मदद करने के बारे में नहीं है। आप यहाँ हैं नहीं अपने कार्य में व्यवस्थापक की सहायता करना। तुम यहाँ हो सर्वश्रेष्ठ बनना।

- टीसीपी / आईपी नेटवर्क पर किताबें पढ़ें।

- हैकर और क्रैकर में बड़ा अंतर है। एक पटाखा बुराई (मुख्य रूप से धन) से प्रेरित होता है, जबकि हैकर किसी भी तरह से सुरक्षा को दरकिनार करते हुए, जानकारी खोजकर और ज्ञान प्राप्त करने की कोशिश करते हैं, ऐसा कुछ जो हमेशा कानूनी नहीं हो सकता है।

चेतावनी

- यद्यपि आपने सुना होगा अन्यथा, यह बेहतर है कि लोगों को कार्यक्रमों या प्रणालियों को संशोधित करने में मदद न करें। यह बहुत कमजोर माना जाता है और आपको हैकिंग समुदायों से हटा दिया जा सकता है। यदि आप एक निजी शोषण को प्रकट करते हैं जो किसी ने पाया है, तो वे आपके दुश्मन बन सकते हैं। और वह व्यक्ति शायद आप से बेहतर है।

- ऐसा कभी भी सिर्फ मनोरंजन के लिए न करें। याद रखें कि यह एक नेटवर्क में तोड़ने का खेल नहीं है, बल्कि दुनिया को बदलने के लिए एक शक्तिशाली उपकरण है। बचकाना व्यवहार के साथ अपना समय बर्बाद मत करो।

- सावधान रहें कि आप क्या हैक करने जा रहे हैं। आप कभी नहीं जानते कि यह सरकार का है।

- अगर आपको लगता है कि आपने वास्तव में आसान दरार या एक आकर्षक सुरक्षा दोष पाया है, तो बेहद सावधान रहें। एक पेशेवर सुरक्षा गार्ड आपको बरगला सकता है या आपके लिए एक शहद का जार खुला छोड़ सकता है।

- संपूर्ण लॉग फ़ाइलों को न हटाएं, केवल फ़ाइल में परिवर्तन करने वाले परिवर्तन। क्या लॉग फ़ाइल का बैकअप है? क्या होगा यदि वे केवल मतभेदों को देखते हैं और ठीक वही पाते हैं जो आपने मिटा दिया था? हमेशा अपने कार्यों के बारे में ध्यान से सोचें। आपकी सहित लॉग फ़ाइल से मनमानी लाइनों को हटाना सबसे अच्छा है।

- यदि आप वास्तव में अपने स्वयं के कौशल के बारे में निश्चित नहीं हैं, तो कंपनियों, सरकारों या रक्षा के नेटवर्क में नहीं टूटना बेहतर है। भले ही उनके पास कमजोर सुरक्षा है, लेकिन आपके पास उन्हें ट्रैक करने और आपको गिरफ्तार करने के लिए बहुत सारे पैसे और संसाधन हैं। यदि आपको इस तरह के नेटवर्क में एक छेद मिलता है, तो यह एक अनुभवी और विश्वसनीय हैकर के लिए छोड़ना सबसे अच्छा है जो इस जानकारी के साथ कुछ अच्छा कर सकता है।

- इस जानकारी का दुरुपयोग करना राष्ट्रीय और अंतरराष्ट्रीय स्तर पर अपराध हो सकता है। यह आलेख जानकारीपूर्ण है और इसका उपयोग केवल नैतिक रूप से ध्वनि के लिए किया जाना चाहिए - और अवैध - उद्देश्यों के लिए नहीं।

- किसी और के सिस्टम में अनचाहे हैकिंग अवैध है, इसलिए जिस सिस्टम को आप हैक करने की कोशिश कर रहे हैं उसके मालिक की एक्सप्रेस अनुमति के बिना ऐसा न करें।

नेसेसिटीज़

- A (तेज़) इंटरनेट कनेक्शन वाला पीसी या लैपटॉप।

- एक प्रॉक्सी (वैकल्पिक)

- एक आईपी स्कैनर