लेखक:

Lewis Jackson

निर्माण की तारीख:

9 मई 2021

डेट अपडेट करें:

1 जुलाई 2024

विषय

यह सुनिश्चित करने का सबसे अच्छा तरीका है कि एक डेटाबेस हैकर्स से सुरक्षित है, एक हैकर की तरह सोचना है। यदि आप एक हैकर थे, तो आप किस तरह की जानकारी की तलाश करेंगे? उस जानकारी को प्राप्त करने के लिए आप क्या करेंगे? विभिन्न प्रकार के डेटाबेस को हैक करने के लिए कई प्रकार के तरीके हैं, लेकिन अधिकांश हैकर्स उच्च-स्तरीय पासवर्ड को क्रैक करने या डेटाबेस हमलों को निष्पादित करने का प्रयास करेंगे। यदि आप SQL कमांड से परिचित हैं और बुनियादी प्रोग्रामिंग भाषाओं को समझते हैं, तो आप एक डेटाबेस हैक करने की कोशिश कर सकते हैं।

कदम

विधि 1 की 3: एसक्यूएल इंजेक्शन द्वारा

डेटाबेस के कमजोर बिंदुओं को पहचानें। इस विधि को लागू करने से पहले आपको डेटाबेस आदेशों को अच्छी तरह से संभालने में सक्षम होना चाहिए। सबसे पहले, ब्राउज़र में डेटाबेस वेब इंटरफ़ेस लॉगिन स्क्रीन खोलें और टाइप करें ’ (एक apostrophe) उपयोगकर्ता नाम फ़ील्ड में। "लॉगिन" पर क्लिक करें। यदि त्रुटि "SQL अपवाद: उद्धृत स्ट्रिंग ठीक से समाप्त नहीं हुई" या "अमान्य वर्ण" प्रकट होता है, तो डेटाबेस को हैक किया जाना आसान है। एसक्यूएल इंजेक्शन तकनीक।

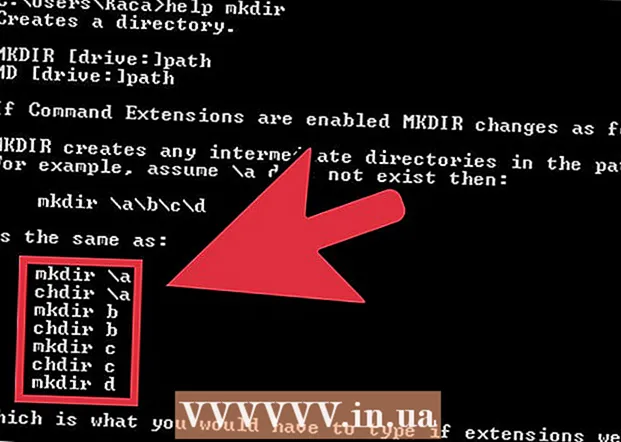

कॉलम की संख्या ज्ञात करें। डेटाबेस लॉगिन पेज (या "आईडी =" या "कैटिड =") के साथ समाप्त होने वाले किसी भी URL पर वापस जाएं और ब्राउज़र एड्रेस बार पर क्लिक करें। URL के बाद, स्पेस दबाएं और टाइप करें1 से ऑर्डर करें फिर दबाएं ↵ दर्ज करें। 2 तक बढ़ाएं और दबाएं ↵ दर्ज करें। जब तक आप एक त्रुटि प्राप्त नहीं करते तब तक बढ़ाते रहें। वास्तविक कॉलम नंबर वह संख्या होती है जो सिस्टम द्वारा दर्ज की गई त्रुटि से पहले दर्ज की गई संख्या होती है।

वेरिएबल को स्वीकार करने के लिए कॉलम खोजें। एड्रेस बार में URL के अंत में इसे बदल देंcatid = 1 अच्छाid = 1 बन जाता हैcatid = -1 याआईडी = -1।स्पेस दबाएं और टाइप करेंयूनियन 1,2,3,4,5,6 का चयन करें (यदि 6 कॉलम हैं)। आपको स्तंभों की कुल संख्या और अल्पविराम द्वारा अलग किए गए क्रम में संख्या दर्ज करने की आवश्यकता है। दबाएँ ↵ दर्ज करेंप्रत्येक कॉलम की संख्या वेरिएबल को स्वीकार करेगी।

कॉलम में SQL स्टेटमेंट को इंजेक्ट करें। उदाहरण के लिए, यदि आप वर्तमान उपयोगकर्ता को जानना चाहते हैं और सामग्री को कॉलम 2 में इंजेक्ट करना चाहते हैं, तो URL = प्रेस भाग में आईडी = 1 भाग के बाद सभी को हटा दें। फिर दर्ज करेंसंघ का चयन करें 1, कंकट (उपयोगकर्ता) (), 3,4,5,6- और दबाएँ ↵ दर्ज करें, वर्तमान डेटाबेस उपयोगकर्ता नाम स्क्रीन पर प्रदर्शित किया जाएगा। दरार करने के लिए उपयोगकर्ता नाम और पासवर्ड की सूची जैसी आपकी आवश्यक जानकारी प्राप्त करने के लिए SQL कमांड का चयन करें। विज्ञापन

विधि 2 का 3: डेटाबेस के उच्च स्तरीय पासवर्ड को क्रैक करना

डिफ़ॉल्ट पासवर्ड के साथ एक उन्नत उपयोगकर्ता के रूप में लॉग इन करने का प्रयास करें। कुछ डेटाबेस में डिफ़ॉल्ट रूप से मास्टर पासवर्ड (व्यवस्थापक - व्यवस्थापक) नहीं होता है, इसलिए आप पासवर्ड फ़ील्ड को खाली छोड़ सकते हैं। अन्य लोगों के पास डिफ़ॉल्ट पासवर्ड हैं जो डेटाबेस के बारे में तकनीकी सहायता मंचों पर आसानी से पाए जाते हैं।

लोकप्रिय पासवर्ड का प्रयास करें। यदि व्यवस्थापक किसी खाते (बहुत सामान्य) को पासवर्ड से सुरक्षित करता है, तो आप सामान्य उपयोगकर्ता नाम / पासवर्ड संयोजन वाक्यांशों की कोशिश कर सकते हैं। कुछ हैकर्स ऑडिटिंग टूल्स का उपयोग करते समय उन पासवर्डों की एक सूची प्रकाशित करते हैं जिन्हें वे क्रैक करते हैं। कुछ उपयोगकर्ता नाम और पासवर्ड संयोजन आज़माएं।

- पृष्ठ https://github.com/danielmiessler/SecLists/tree/master/Passwords अपने पासवर्डों की सूची के लिए प्रसिद्ध है जिसे हैकर्स एकत्रित करते हैं।

- पासवर्ड को मैन्युअल रूप से लेने में समय लग सकता है, लेकिन अधिक जटिल तरीके लागू करने से पहले आप इसे आज़मा सकते हैं क्योंकि इसमें कुछ भी खर्च नहीं होता है।

पासवर्ड चेक टूल का उपयोग करें। जब तक पासवर्ड फटा न हो तब तक आप हज़ारों शब्दावली और अक्षर / अल्फ़ान्यूमेरिक संयोजनों को एक क्रूर बल के हमले के लिए आज़मा सकते हैं।

- DBPwAudit (Oracle, MySQL, MS-SQL और DB2 के लिए) और Access Passview (MS Access के लिए) लोकप्रिय पासवर्ड चेकर उपकरण हैं जो अधिकांश डेटाबेस पर काम कर सकते हैं। आप Google को नए पासवर्ड जाँच उपकरणों के लिए भी खोज सकते हैं जो विशिष्ट डेटाबेस के लिए विशिष्ट हैं। उदाहरण के लिए, यदि आप ओरेकल डेटाबेस हैक कर रहे हैं तो कीवर्ड की तलाश करें

पासवर्ड ऑडिट टूल oracle db। - यदि आपके पास डेटाबेस को होस्ट करने वाले सर्वर पर एक खाता है, तो आप डेटाबेस पासवर्ड फ़ाइल को डिक्रिप्ट करने के लिए जॉन द रिपर जैसे हैश टूल को निष्पादित कर सकते हैं। हैश फ़ाइल का स्थान डेटाबेस से डेटाबेस में भिन्न होगा।

- केवल उन साइटों के टूल डाउनलोड करें, जिन पर आपको भरोसा है। उपयोग करने से पहले अपनी पसंद के उपकरण पर एक ऑनलाइन शोध करें।

- DBPwAudit (Oracle, MySQL, MS-SQL और DB2 के लिए) और Access Passview (MS Access के लिए) लोकप्रिय पासवर्ड चेकर उपकरण हैं जो अधिकांश डेटाबेस पर काम कर सकते हैं। आप Google को नए पासवर्ड जाँच उपकरणों के लिए भी खोज सकते हैं जो विशिष्ट डेटाबेस के लिए विशिष्ट हैं। उदाहरण के लिए, यदि आप ओरेकल डेटाबेस हैक कर रहे हैं तो कीवर्ड की तलाश करें

3 की विधि 3: डाटाबेस अटैक।

निष्पादित करने के लिए शोषण का पता लगाएं। Sectools.org सुरक्षा उपकरण (शोषण सहित) की एक सामान्य निर्देशिका है जो दस वर्षों से अधिक समय से संचालित हो रही है। उनका उपकरण काफी प्रतिष्ठित है और नेटवर्क सुरक्षा की जांच के लिए दुनिया भर के कई सिस्टम प्रशासकों द्वारा उपयोग किया जाता है। एक उपकरण या पाठ फ़ाइल के लिए उनकी "शोषण" निर्देशिका (या अन्य विश्वसनीय साइट) ब्राउज़ करें जो आपको डेटाबेस की सुरक्षा भेद्यता पर हमला करने में मदद कर सकती है।

- एक अन्य शोषण पृष्ठ www.exploit-db.com है। उपरोक्त वेबसाइट पर जाएं और जिस प्रकार के डेटाबेस को आप हैक करना चाहते हैं उसकी खोज करने के लिए खोज लिंक पर क्लिक करें (जैसे "oracle")। दिए गए बॉक्स में कैप्चा कोड दर्ज करें और खोजें।

- किसी समस्या के उत्पन्न होने की स्थिति में आप सभी कारनामों का प्रबंधन करने की कोशिश करेंगे।

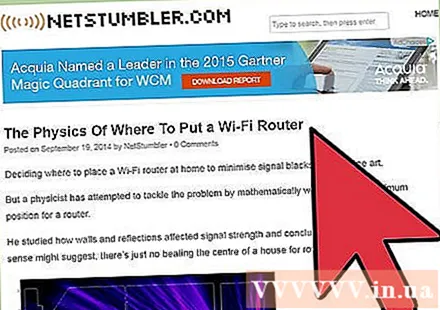

उपयोग करने के लिए असुरक्षित नेटवर्क (वार्डिंग) का पता लगाएं। वॉर्ड्राइविंग एक क्षेत्र के चारों ओर एक कार (यहां तक कि साइकिल चलाना या पैदल चलना) और असुरक्षित नेटवर्क खोजने के उद्देश्य से नेटवर्क स्कैनर (जैसे NetStumbler / Kismet) का उपयोग करने का कार्य है। मूल रूप से, यह व्यवहार कानून का उल्लंघन नहीं करता है। लेकिन अपने आप से इंटरनेट तक पहुंचना और अवैध चीजें करना संभव है।

केवल एक्सेस किए गए नेटवर्क से डेटाबेस पर हमला करने के लिए शोषण का उपयोग करें। यदि आप कुछ ऐसा करने की योजना बना रहे हैं जो नहीं होना चाहिए, तो अपने घर नेटवर्क का उपयोग करना एक अच्छा विचार नहीं है। असुरक्षित वाई-फाई ढूंढें और एक्सेस करें, फिर उस डेटाबेस पर हमला करें, जिस पर आपने शोध किया है और चयनित है। विज्ञापन

सलाह

- संवेदनशील डेटा को फ़ायरवॉल के पीछे संरक्षित किया जाना चाहिए।

- एक पासवर्ड के साथ वाई-फाई को एन्क्रिप्ट करें ताकि अनधिकृत एक्सेस आपके डेटाबेस पर हमला करने के लिए आपके होम नेटवर्क का उपयोग न कर सके।

- आप एक हैकर पा सकते हैं और सलाह मांग सकते हैं। कभी-कभी सबसे अच्छी चीजें इंटरनेट पर नहीं होती हैं।

चेतावनी

- आपको वियतनाम में डेटाबेस हैकिंग के कानूनों और परिणामों को समझने की आवश्यकता है।

- अपने निजी नेटवर्क से कभी भी किसी भी कंप्यूटर का उपयोग न करें।

- किसी अन्य व्यक्ति से डेटाबेस तक पहुंच प्राप्त करना अवैध है।